|

新加坡2020年5月9日 /美通社/ -- CenturyLink, Inc. (NYSE: CTL)在亞太區推出了管理安全行為分析(MSBA)服務包。該單一平台服務包使各機構能夠監測和發現關鍵資產的內部威脅。該服務包使用行為分析算法來查找惡意用戶活動,並自動審查特權帳戶活動。此外,該服務包還檢測構成風險的事件、已知的攻擊者行為、異常網絡活動和帳戶行為偏差。

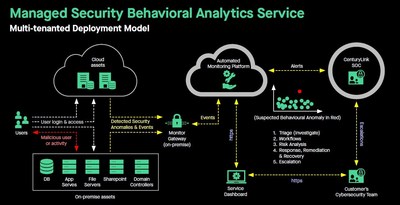

The typical architecture of a customer’s enterprise network, servers and where CenturyLink Service and SOC teams fit into the model, illustrating how we monitor the customer’s environment and respond to cyber threats.

波耐蒙研究所(Ponemon Institute)發佈的名為《2020 Cost of Insider Threats: Global》(2020年內部威脅成本:全球)的最新報告顯示,與2018年相比,全球平均內部威脅成本增加了31%,增至1145萬美元,事件發生頻率則提高了47%。該研究還凸顯出,過失員工或承包商(結果顯示62%的內部威脅由他們造成)帶來的財務負擔最高,平均每年為458萬美元。

IDC亞太區服務與安全副研究總監Cathy Huang表示:「如今,企業面臨著新的嚴峻的現實,即網絡威脅不再只是勒索軟件、惡意軟件和周邊數據外泄。現在各機構忽略企業內部的潛在威脅,在企業內部,敏感性數據丟失和外泄風險很高 -- 他們的員工。這些內部行為可以被歸類為無意的或惡意的,但它們同樣對公司的整體網絡防禦效能有影響,並可能損害客戶賦予他們的聲譽和信任。」

CenturyLink亞太區產品管理(安全)總監Cheah Wai Kit表示:「隨著越來越多的數碼型企業將重要的基礎設施轉移到網上,他們要有積極的網絡安全策略來監測和保護自己的資產變得非常重要。機構內的網絡威脅可能會被忽視幾個月甚至幾年。CenturyLink管理安全行為分析服務提供CenturyLink安全營運中心監測和管理的獨特技術的綜合方法。這項解決方案為商業領袖提供更高的潛在威脅可見性,這些威脅可能隱藏在他們的網絡、IT基礎設施、應用程序和數據庫中。」

許多公司都對自己的網絡進行檢測控制,或在外部人員(非員工)試圖訪問他們的公司數據時可以進行控制,而且他們可以透過物理安全控制來減輕威脅。然而,更難察覺的威脅,以及可能帶來最大危害的卻是內部人員 -- 擁有合法訪問權利的員工。內部人員可能僅僅為了個人利益而竊取,也可能是「間諜」,竊取公司信息或產品給另一家公司、機構或國家。

憑藉管理安全行為分析服務,各機構可以:

- 透過監測帳戶行為偏差情況,發現和阻止內部網絡安全違規行為,重點關注構成風險的安全相關事件。

- 監測證件竊取、被劫持帳戶、惡意帳戶活動和登錄異常跡象。

- 自動審查特權帳戶活動,以發現操作系統、應用程序和數據庫級別的未經授權的交易和惡意活動。

- 檢測後門、內網漫遊、惡意軟件流量和數據滲漏跡象的惡意服務器網絡流量。

- 儘早發現威脅,以儘量縮短入侵時間。

管理安全行為分析服務包提供:

- 情報分析:自動化威脅檢測算法審查用戶和網絡活動,根據用戶角色描述、基於威脅情報的已知攻擊者行為以及MITRE ATT&CK等行業框架確定潛在的攻陷指標(IOC)風險。

- 嵌入式檢測:羽量級傳感器/傳感器機制在承載關鍵資產、數據和應用的服務器上運行。

- 特權帳戶監測:監測與安全相關的特權操作,以處理異常和不尋常操作,如濫用數據訪問、未經授權的交易和過多的特權。

- 行為基準線:收集有關個人用戶角色的洞察,以建立正常行為模式,識別異常,並提供內部威脅指標快速檢測。

- 即時發現:透過整合到CenturyLink安全營運中心(SOC)進行分類和升級,提供全天候監測。

- 平台不受限制:支持多個操作系統。

CenturyLink網絡安全專家還將為用戶提供顧問服務,作為管理安全行為分析服務包的一部分。他們致力於提供顧問和提出建議,幫助各機構改善安全狀況。

Huang表示:「網絡安全日益提高的重要性和影響力不再僅僅是技術或合規問題,還是亞太區機構正在密切關注的業務和策略問題。亞太區各機構正面臨著越來越大的監管壓力,並將安全投資作為其數碼轉型计劃的一部分,它們正在尋找服務提供商來為其業務目標提供支持。管理安全服務提供商(MSSP)為生態系統帶來了明顯的價值。為了制定高效的網絡風險策略,管理安全服務提供商必須根據業務目標來調整網絡防禦控制策略。這需要有深厚的行業專長和能力來開發不僅僅提供傳統基礎設施層監測的行業特定威脅模型。」

Cheah總結道:「我們為客戶帶來了平和的心態,並證明了我們作為值得信賴的管理安全服務提供商讓客戶看到更多,停止更多的承諾。」除了管理安全行為分析之外,CenturyLink安全營運中心還負責提供我們的檢測和緩解服務組合,包括分析和利用CenturyLink旗下威脅研究子公司Black Lotus Labs提供的威脅情報數據。Black Lotus Labs每天對1900億網絡流量(NetFlow)活動和超過360萬次安全事件進行分析。

其他資源:

- 如欲瞭解CenturyLink管理安全行為分析服務的詳細信息,請瀏覽:https://www.centurylink.com.sg/security/managed-security-behavioral-analytics.html。

- 如欲獲取免費的安全顧問服務,請瀏覽:https://www.centurylink.com.sg/resources/offer/free-it-security-consultation.html

About CenturyLink

CenturyLink (NYSE: CTL)是一家領先的科技企業,為世界各地的客戶提供混合網絡、雲端連接和安全解決方案。透過其廣闊的全球光纖網絡,CenturyLink提供安全可靠的服務,以滿足企業和消費者不斷增長的數碼需求。CenturyLink致力成為通向網絡化世界的可靠橋樑,全力打造增強客戶體驗的一流技術。詳情請瀏覽:https://news.centurylink.com/。

附錄

客戶場景

用例1:2019年12月30日 -- CenturyLink安全營運中心檢測到客戶IT環境中特權用戶帳戶(PUA)活動的可疑安全異常。

第一次可疑活動發生在特權用戶帳戶登錄客戶其中一個企業資源计劃(ERP)服務器時。可以看到,他最後一次登錄這個服務器是在69天前。分析顯示,他透過域控制站登錄的次數比平時高83倍。

他訪問了以前從未登錄過的多個服務器。該特權用戶帳戶使用19個不同的源IP位址訪問網絡。

雖然有不尋常的登錄活動,但CenturyLink安全營運中心分析員進行深入調查後發現,沒有任何數據滲漏,也沒有其他可疑惡意活動跡象。CenturyLink詢問了客戶,瞭解到該特權用戶帳戶打開了臨時的緊急維護窗口。

用例2:2019年8月中旬 -- 有可疑的DNS請求透過客戶的域控制站發送時,CenturyLink安全營運中心檢測到了可能存在的安全事件。這與域生成算法(DGA)模式類似。域生成算法模式存在於各種惡意軟件,生成大量的域名,可用作與C2(命令與控制)主機的聚合點。

這一發現後,CenturyLink安全營運中心分析員立即開始了尋找威脅的行動。進一步的調查發現,終端設備生成DNS流量模式的IP透過客戶的BYOD(攜帶自己的設備)訪客網絡連接。調查還發現DNS目標主機被歸類為惡意主機或可疑主機。有時,DNS隧道可以用來偽裝C2通訊。

CenturyLink詢問了客戶,確定終端設備是否是他們的一項公司資產,還是屬於訪客。

圖片 - https://mma.prnewswire.com/media/1165561/Managed_Security_Behavioral_Analytics.jpg

圖標 - https://mma.prnewswire.com/media/628320/CENTURYLINK_Logo.jpg

相關股票: NYSE:CTL

精選視頻

- 简体中文 |

- English |

- 日本語 |

- 한국어 |

- Bahasa Indonesia |

- Tiếng Việt